| تطبيقات جديدة |

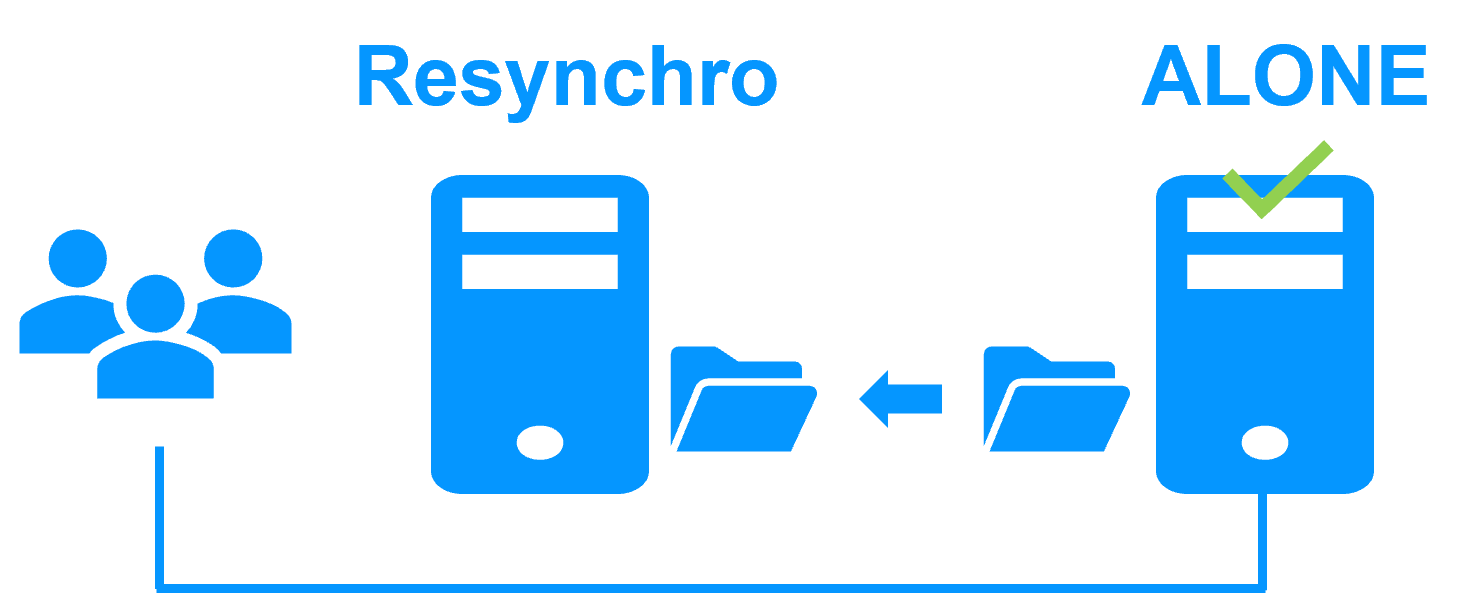

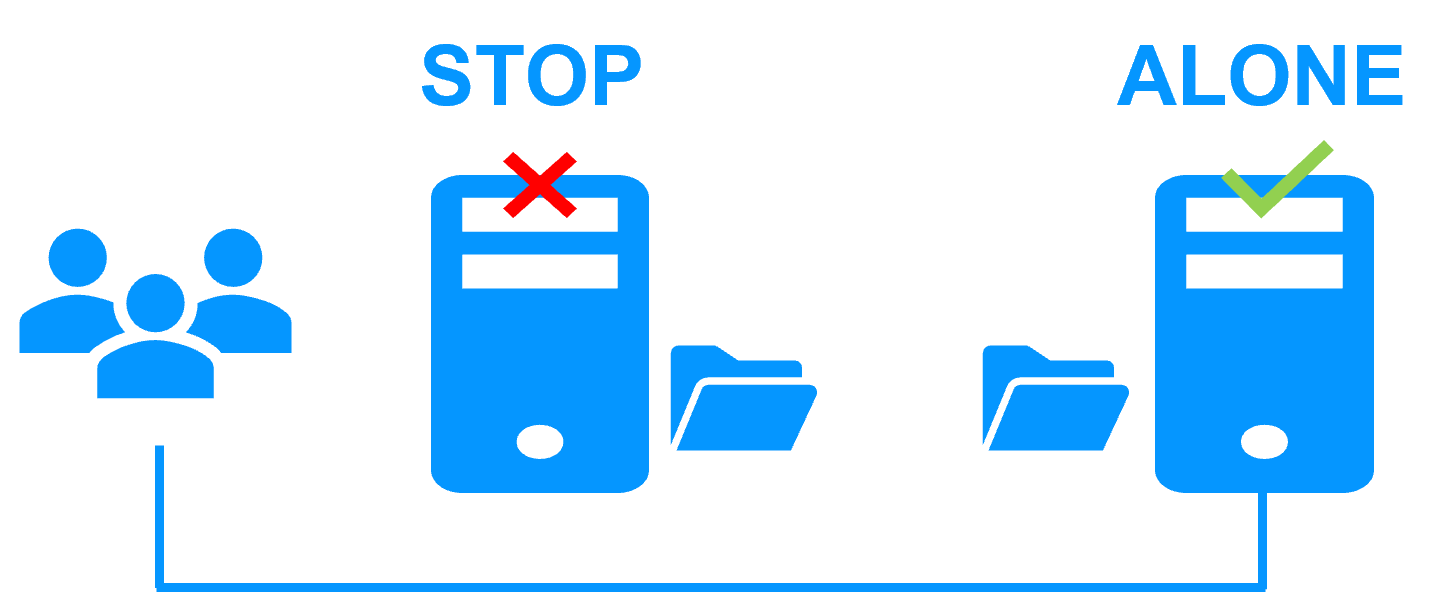

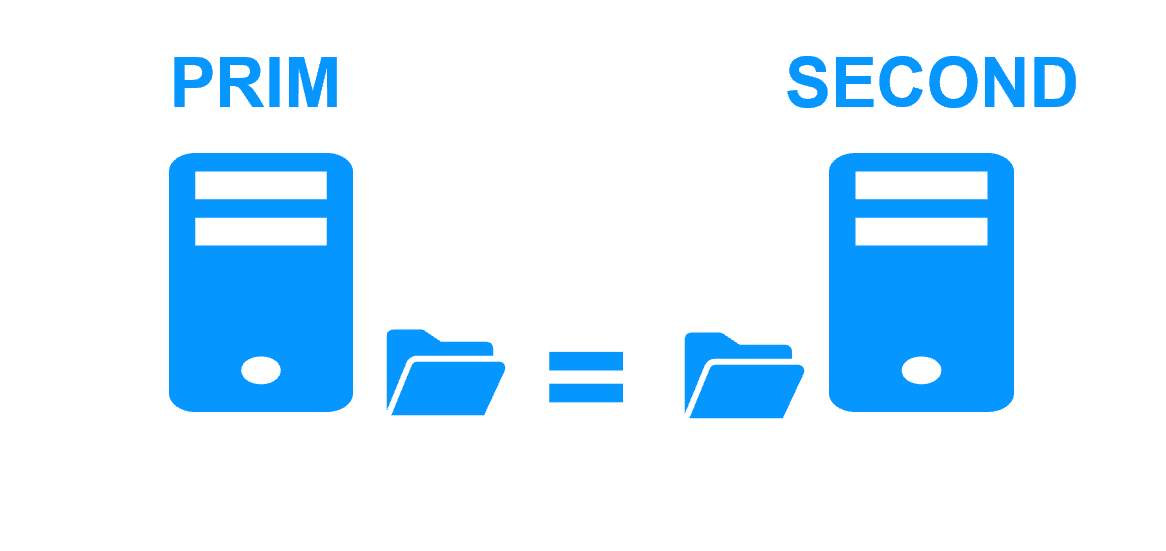

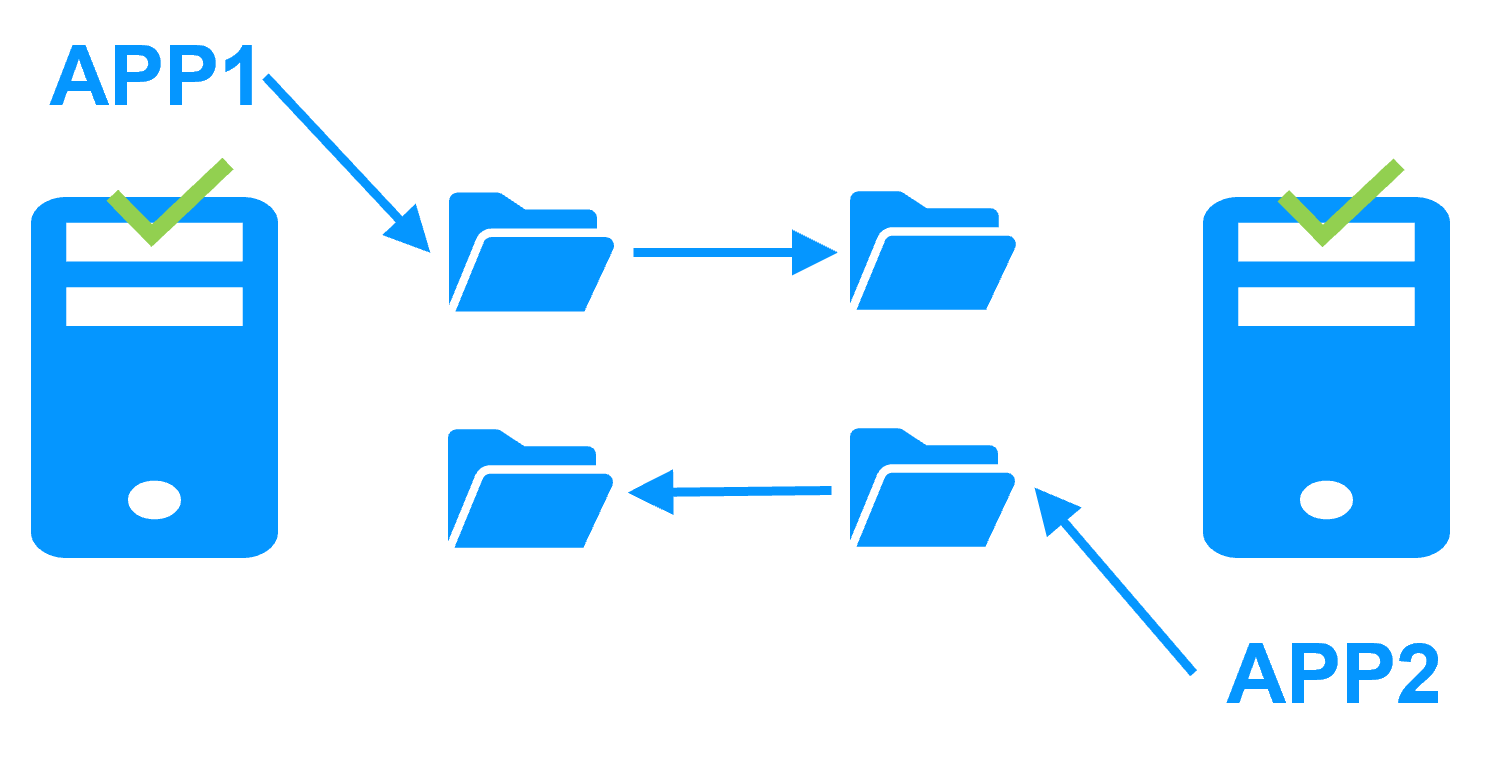

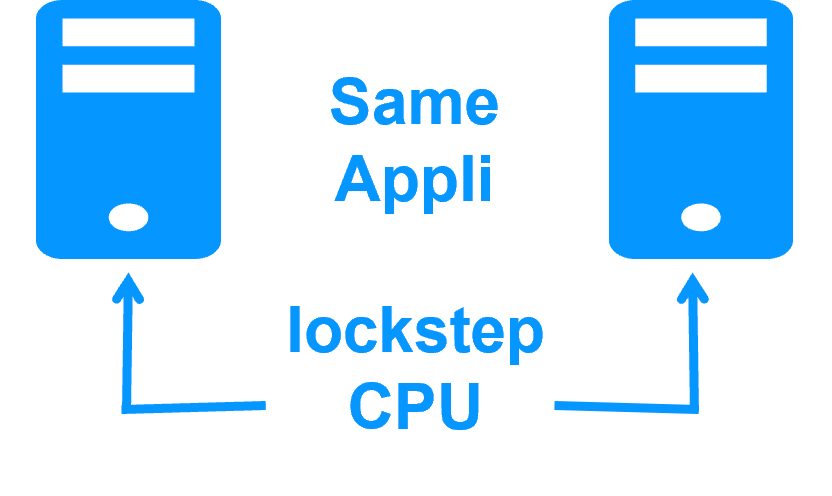

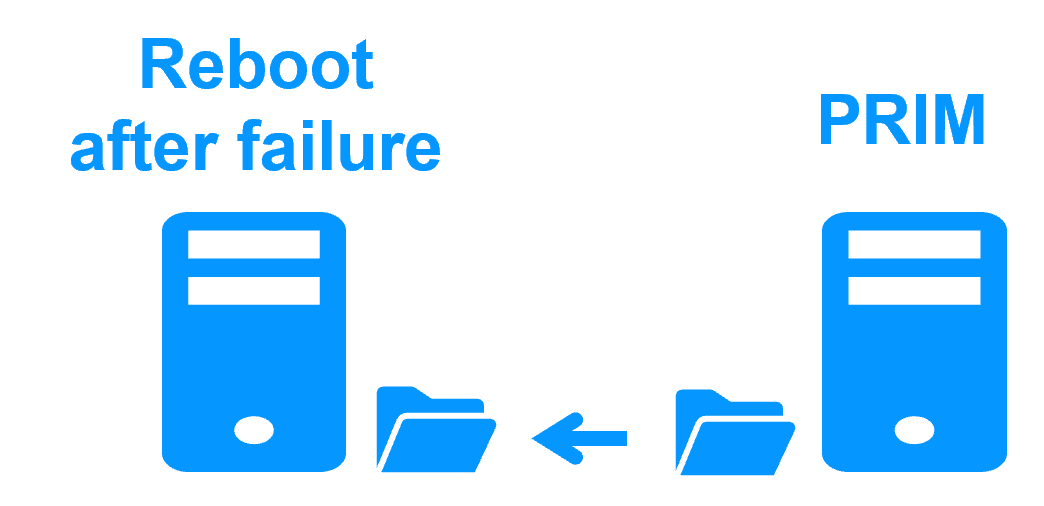

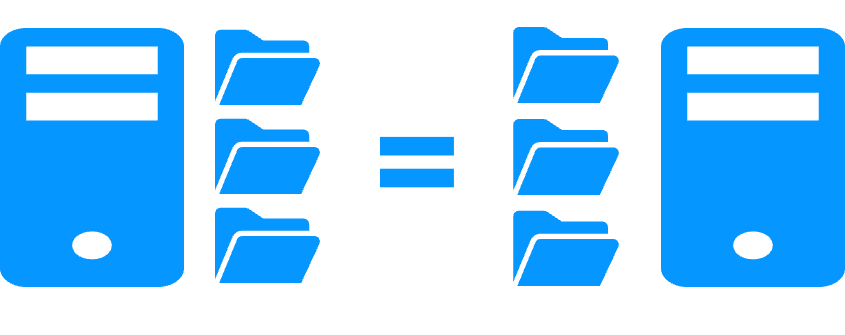

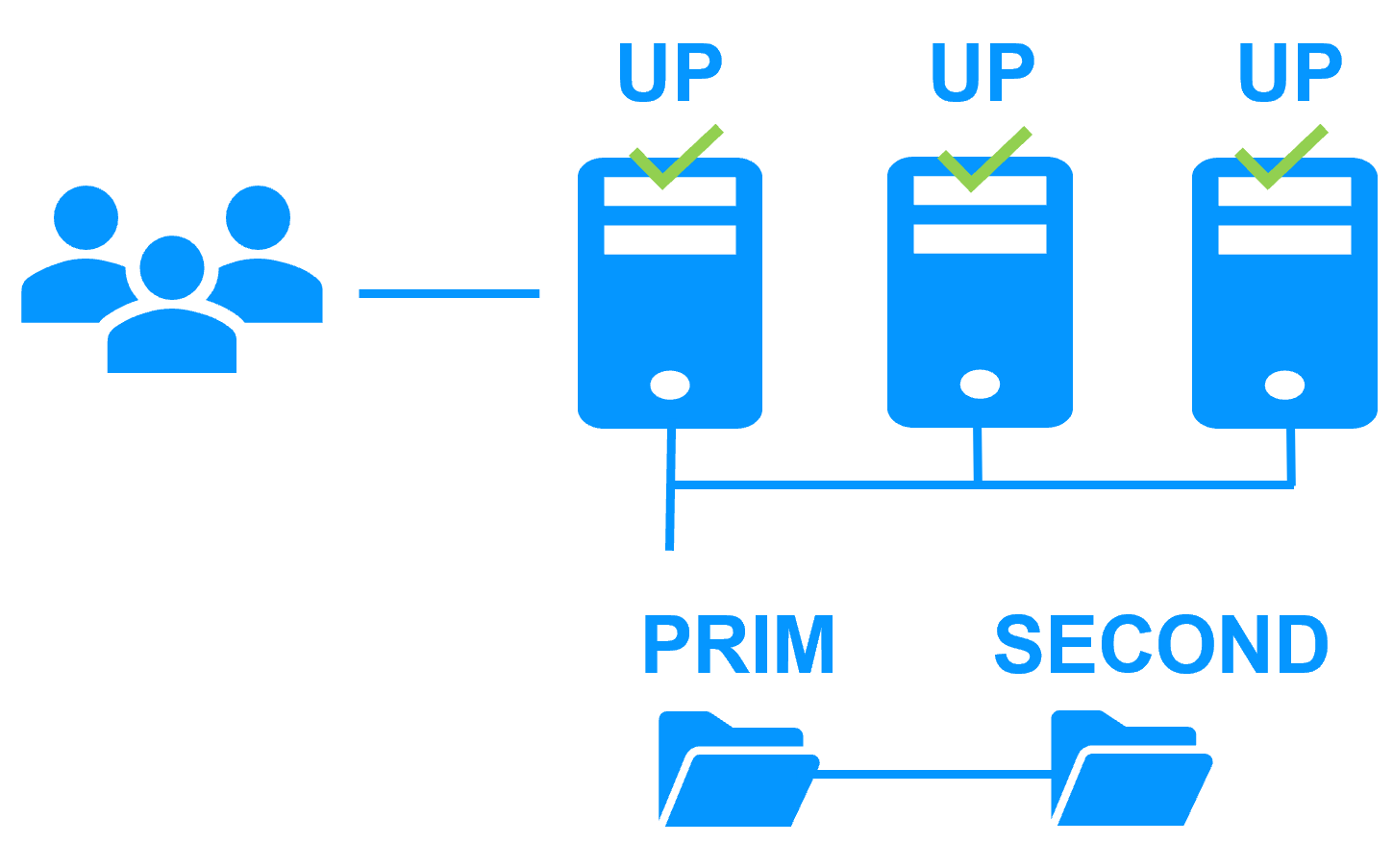

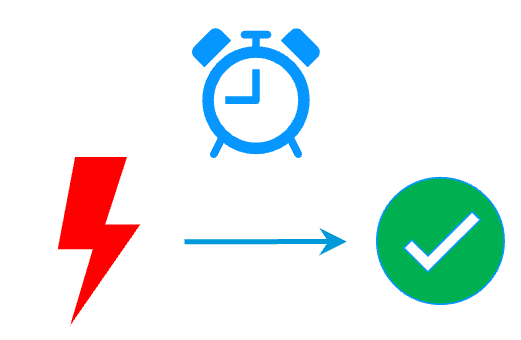

النسخ المتماثل في الوقت الفعلي وفشل النظام للتطبيقات |

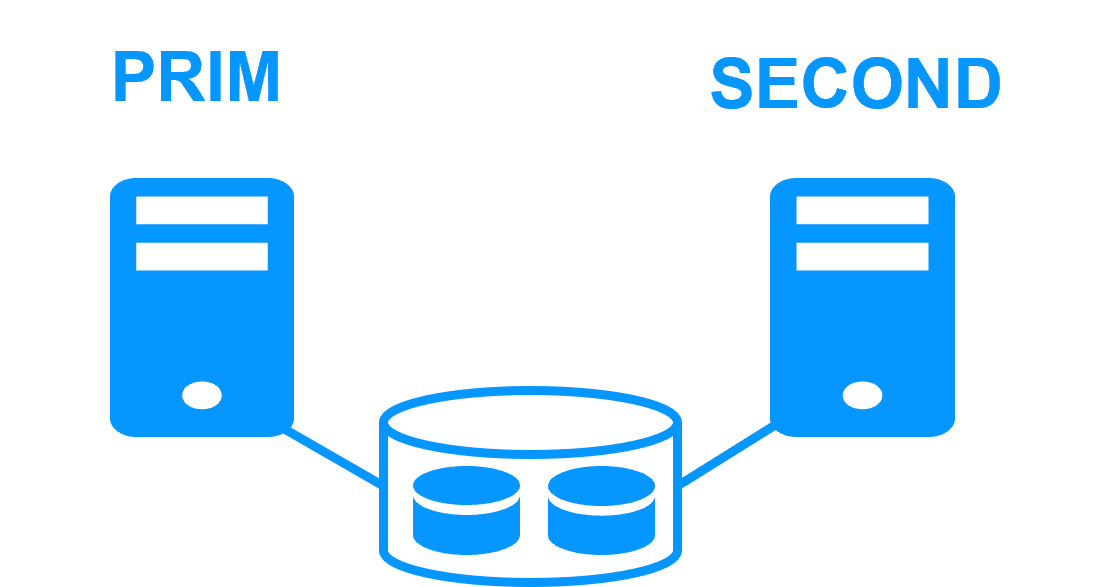

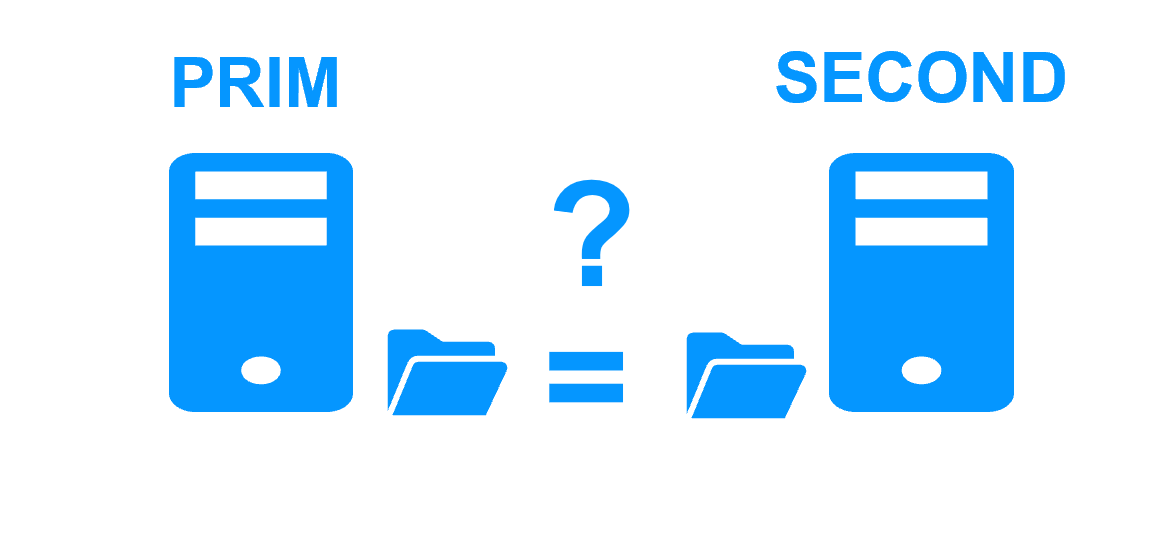

بنية Windows Mirror Cluster |

دليل تثبيت mirror.safe لنظام Windows |

| تطبيقات جديدة |

النسخ المتماثل في الوقت الفعلي وفشل النظام للتطبيقات |

بنية Linux Mirror Cluster |

دليل تثبيت mirror.safe لنظام Linux |

| تطبيقات جديدة |

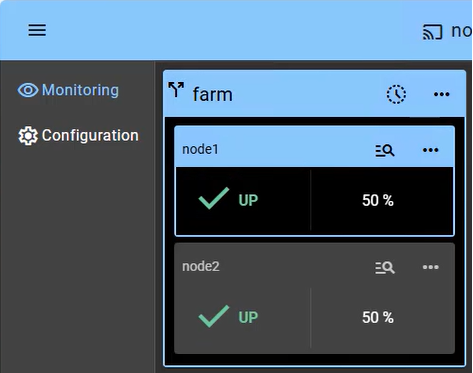

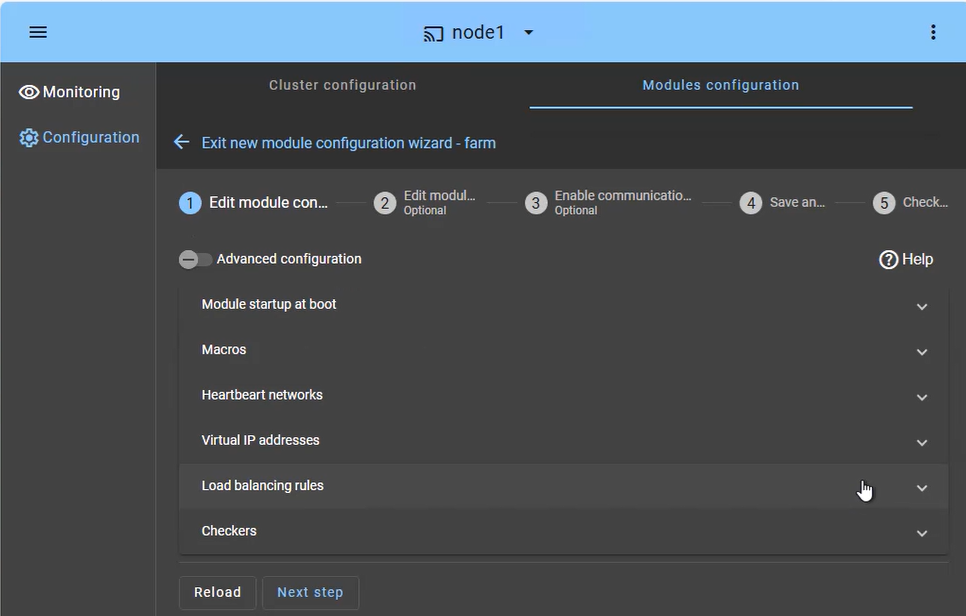

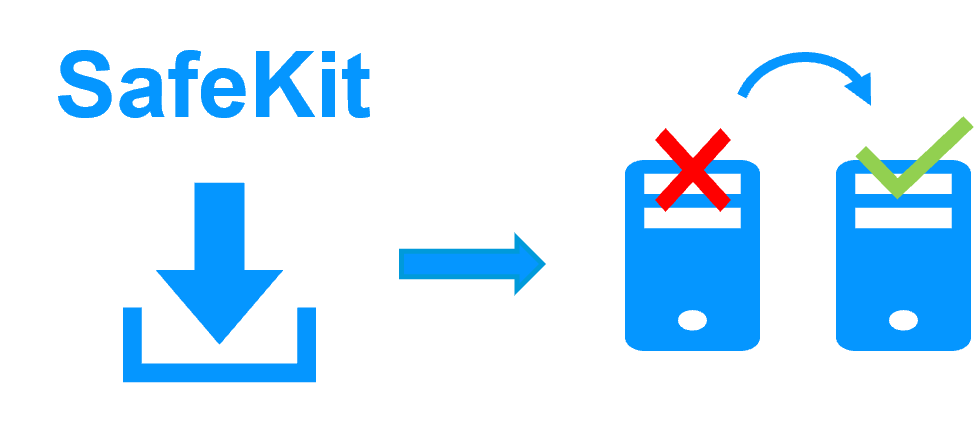

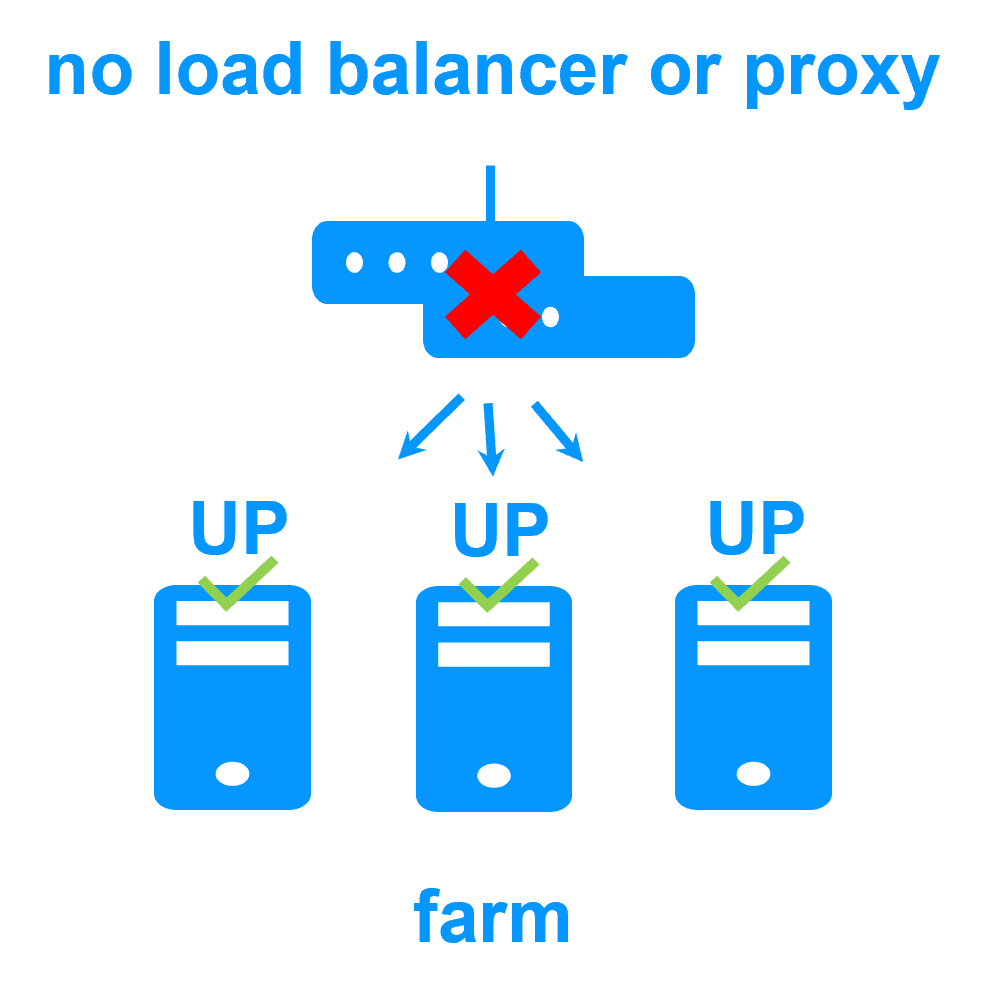

موازنة حمل الشبكة وفشل النظام للتطبيقات |

بنية موازنة الحمل لنظام Windows |

دليل تثبيت farm.safe لنظام Windows |

| تطبيقات جديدة |

موازنة حمل الشبكة وفشل النظام للتطبيقات |

بنية موازنة الحمل لنظام Linux |

دليل تثبيت farm.safe لنظام Linux |

| قواعد البيانات |

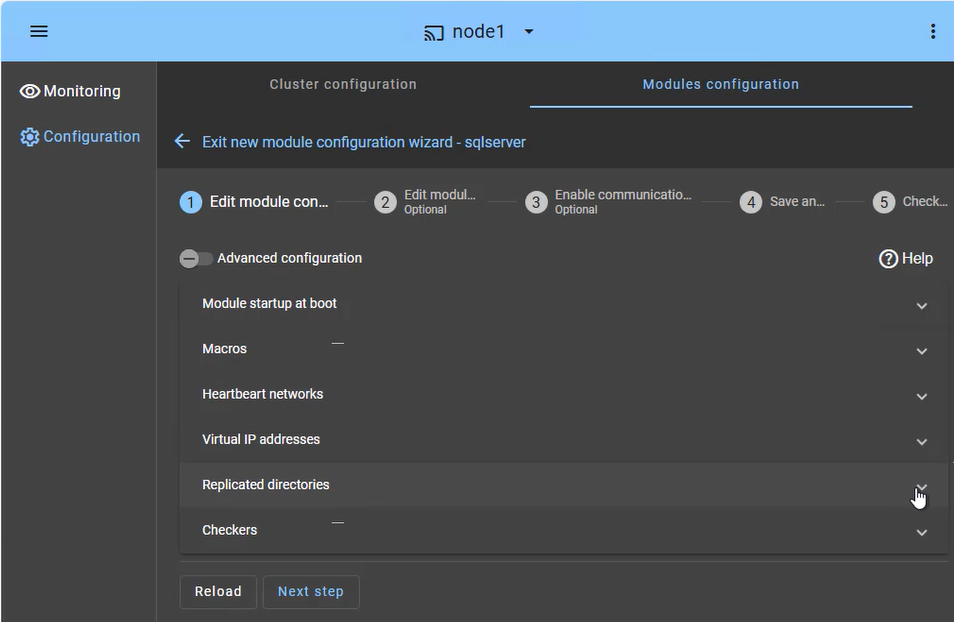

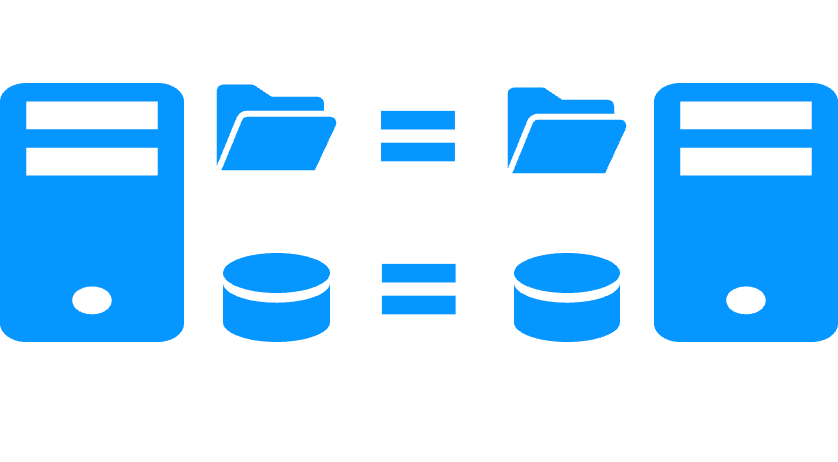

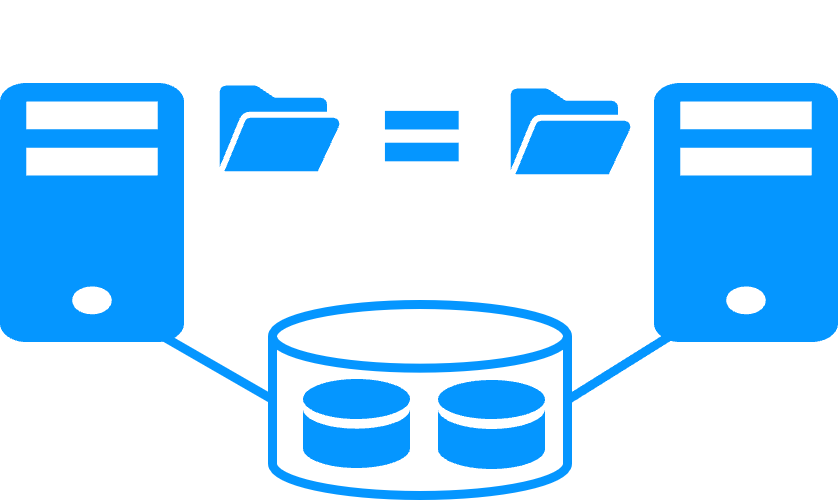

النسخ المتماثل وفشل النظام للتطبيقات |

بنية Microsoft SQL Server Mirror Cluster |

دليل تثبيت sqlserver.safe لـ Microsoft SQL Server |

| قواعد البيانات |

النسخ المتماثل وفشل النظام للتطبيقات |

بنية PostgreSQL Mirror Cluster |

دليل تثبيت postgresql.safe لـ PostgreSQL |

| قواعد البيانات |

النسخ المتماثل وفشل النظام للتطبيقات |

بنية MySQL Mirror Cluster |

دليل تثبيت mysql.safe لـ MySQL |

| قواعد البيانات |

النسخ المتماثل وفشل النظام للتطبيقات |

بنية MariaDB Mirror Cluster |

دليل تثبيت mysql.safe لـ MariaDB |

| قواعد البيانات |

النسخ المتماثل وفشل النظام للتطبيقات |

بنية Oracle Mirror Cluster |

دليل تثبيت oracle.safe لـ Oracle |

| قواعد البيانات |

النسخ المتماثل وفشل النظام للتطبيقات |

بنية Firebird Mirror Cluster |

دليل تثبيت firebird.safe لـ Firebird |

| خوادم الويب |

موازنة الحمل وفشل النظام للتطبيقات |

بنية موازنة الحمل لـ Apache |

دليل تثبيت apache_farm.safe لـ Apache |

| خوادم الويب |

موازنة الحمل وفشل النظام للتطبيقات |

بنية موازنة الحمل لـ IIS |

دليل تثبيت iis_farm.safe لـ IIS |

| خوادم الويب |

موازنة الحمل وفشل النظام للتطبيقات |

بنية موازنة الحمل لـ NGINX |

دليل تثبيت farm.safe لـ NGINX |

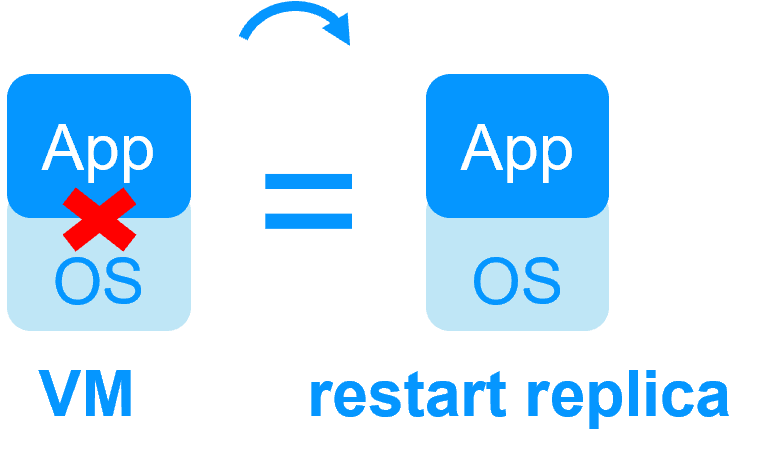

| الأجهزة الافتراضية والحاويات |

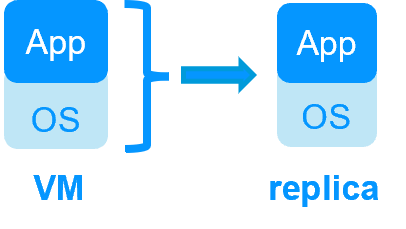

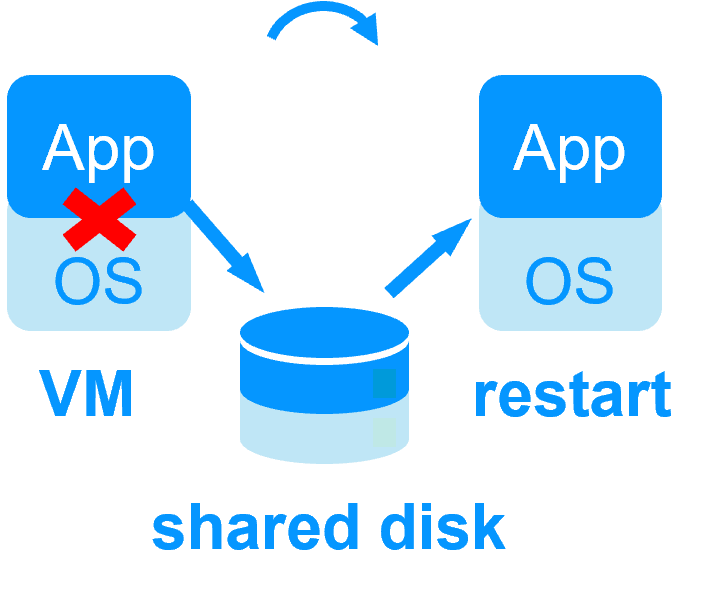

النسخ المتماثل وفشل النظام للأجهزة الافتراضية |

بنية HA للأجهزة الافتراضية Hyper-V |

دليل تثبيت hyperv.safe لـ Hyper-V |

| الأجهزة الافتراضية والحاويات |

النسخ المتماثل وفشل النظام للأجهزة الافتراضية |

بنية HA للأجهزة الافتراضية KVM |

دليل تثبيت kvm.safe لـ KVM |

| الأجهزة الافتراضية والحاويات |

النسخ المتماثل وفشل النظام للتطبيقات |

بنية HA لحاويات Docker |

دليل تثبيت mirror.safe لـ Docker |

| الأجهزة الافتراضية والحاويات |

النسخ المتماثل وفشل النظام للتطبيقات |

بنية HA لحاويات Podman |

دليل تثبيت mirror.safe لـ Podman |

| الأجهزة الافتراضية والحاويات |

النسخ المتماثل وفشل النظام للتطبيقات |

بنية Kubernetes K3S Cluster |

دليل تثبيت k3s.safe لـ Kubernetes K3S |

| سحابة AWS |

النسخ المتماثل في الوقت الفعلي وفشل النظام للتطبيقات |

بنية AWS Mirror Cluster |

دليل تثبيت mirror.safe لـ AWS |

| سحابة AWS |

موازنة حمل الشبكة وفشل النظام للتطبيقات |

بنية موازنة الحمل لـ AWS |

دليل تثبيت farm.safe لـ AWS |

| سحابة GCP |

النسخ المتماثل في الوقت الفعلي وفشل النظام للتطبيقات |

بنية GCP Mirror Cluster |

دليل تثبيت mirror.safe لـ GCP |

| سحابة GCP |

موازنة حمل الشبكة وفشل النظام للتطبيقات |

بنية موازنة الحمل لـ GCP |

دليل تثبيت farm.safe لـ GCP |

| سحابة Azure |

النسخ المتماثل في الوقت الفعلي وفشل النظام للتطبيقات |

بنية Azure Mirror Cluster |

دليل تثبيت mirror.safe لـ Azure |

| سحابة Azure |

موازنة حمل الشبكة وفشل النظام للتطبيقات |

بنية موازنة الحمل لـ Azure |

دليل تثبيت farm.safe لـ Azure |

| السحابة |

النسخ المتماثل في الوقت الفعلي وفشل النظام للتطبيقات |

بنية Cloud Mirror Cluster |

دليل تثبيت mirror.safe للسحابة |

| السحابة |

موازنة حمل الشبكة وفشل النظام للتطبيقات |

بنية موازنة الحمل للسحابة |

دليل تثبيت farm.safe للسحابة |

| الأمن المادي / VMS |

النسخ المتماثل في الوقت الفعلي وفشل النظام للتطبيقات |

بنية Milestone XProtect Mirror Cluster |

دليل تثبيت milestone.safe لـ Milestone XProtect |

| الأمن المادي / VMS |

النسخ المتماثل في الوقت الفعلي وفشل النظام للتطبيقات |

بنية Nedap AEOS Mirror Cluster |

دليل تثبيت nedap.safe لـ Nedap AEOS |

| الأمن المادي / VMS |

النسخ المتماثل في الوقت الفعلي وفشل النظام للتطبيقات |

بنية Genetec SQL Mirror Cluster |

دليل تثبيت sqlserver.safe لـ Genetec (SQL Server) |

| الأمن المادي / VMS |

النسخ المتماثل في الوقت الفعلي وفشل النظام للأجهزة الافتراضية |

بنية HA للأجهزة الافتراضية Bosch AMS |

دليل تثبيت hyperv.safe لـ Bosch AMS |

| الأمن المادي / VMS |

النسخ المتماثل في الوقت الفعلي وفشل النظام للأجهزة الافتراضية |

بنية HA للأجهزة الافتراضية Bosch BIS |

دليل تثبيت hyperv.safe لـ Bosch BIS |

| الأمن المادي / VMS |

النسخ المتماثل في الوقت الفعلي وفشل النظام للأجهزة الافتراضية |

بنية HA للأجهزة الافتراضية Bosch BVMS |

دليل تثبيت hyperv.safe لـ Bosch BVMS |

| الأمن المادي / VMS |

النسخ المتماثل في الوقت الفعلي وفشل النظام للأجهزة الافتراضية |

بنية HA للأجهزة الافتراضية Hanwha Vision |

دليل تثبيت hyperv.safe لـ Hanwha Vision |

| الأمن المادي / VMS |

النسخ المتماثل في الوقت الفعلي وفشل النظام للأجهزة الافتراضية |

بنية HA للأجهزة الافتراضية Hanwha Wisenet |

دليل تثبيت hyperv.safe لـ Hanwha Wisenet |

| منتجات Siemens |

النسخ المتماثل في الوقت الفعلي وفشل النظام للأجهزة الافتراضية |

بنية HA للأجهزة الافتراضية Siemens Siveillance |

دليل تثبيت hyperv.safe لمجموعة Siemens Siveillance |

| منتجات Siemens |

النسخ المتماثل في الوقت الفعلي وفشل النظام للأجهزة الافتراضية |

بنية HA للأجهزة الافتراضية Siemens Desigo CC |

دليل تثبيت hyperv.safe لـ Siemens Desigo CC |

| منتجات Siemens |

النسخ المتماثل في الوقت الفعلي وفشل النظام للتطبيقات |

بنية Siemens Siveillance Mirror Cluster |

دليل تثبيت SiveillanceVMS.safe لـ Siemens Siveillance VMS |

| منتجات Siemens |

النسخ المتماثل في الوقت الفعلي وفشل النظام للأجهزة الافتراضية |

بنية HA للأجهزة الافتراضية Siemens SiPass |

دليل تثبيت hyperv.safe لـ Siemens SiPass |

| منتجات Siemens |

النسخ المتماثل في الوقت الفعلي وفشل النظام للأجهزة الافتراضية |

بنية HA للأجهزة الافتراضية Siemens SIPORT |

دليل تثبيت hyperv.safe لـ Siemens SIPORT |

| منتجات Siemens |

النسخ المتماثل في الوقت الفعلي وفشل النظام للأجهزة الافتراضية |

بنية HA للأجهزة الافتراضية SIMATIC PCS 7 |

دليل تثبيت hyperv.safe لـ Siemens SIMATIC PCS 7 |

| منتجات Siemens |

النسخ المتماثل في الوقت الفعلي وفشل النظام للأجهزة الافتراضية |

بنية HA للأجهزة الافتراضية SIMATIC WinCC |

دليل تثبيت hyperv.safe لـ Siemens SIMATIC WinCC |