Kritische Infrastrukturen (KRITIS)

Nach § 8a BSI-Gesetz müssen Betreiber Kritischer Infrastrukturen IT-Sicherheit nach dem „Stand der Technik“ umsetzen und deren Einhaltung regelmäßig gegenüber dem BSI nachweisen.

Im IT-Sicherheitsgesetz ist zusätzlich geregelt, dass die Betreiber verpflichtet sind die Netze vor Hacker-Angriffen oder (mutwilliger) Beschädigung zu schützen und Angriffe zwingend zu melden.

Lösung

Lösung

Die Kernaussage zum Schutz Kritischer Infrastrukturen ist, diese vor unbefugtem Zugriff von außen zu schützen und deren kontinuierliche Verfügbarkeit sicherzustellen. Die betroffenen Unternehmen werden also verpflichtet, organisatorische und technische Vorkehrungen zur Vermeidung von Störungen ihrer informationstechnischen Systeme, Komponenten oder Prozesse zu treffen.

Pflicht zur Umsetzung der IT-Sicherheit nach Stand der Technik (§ 8a Absatz 1 BSIG)

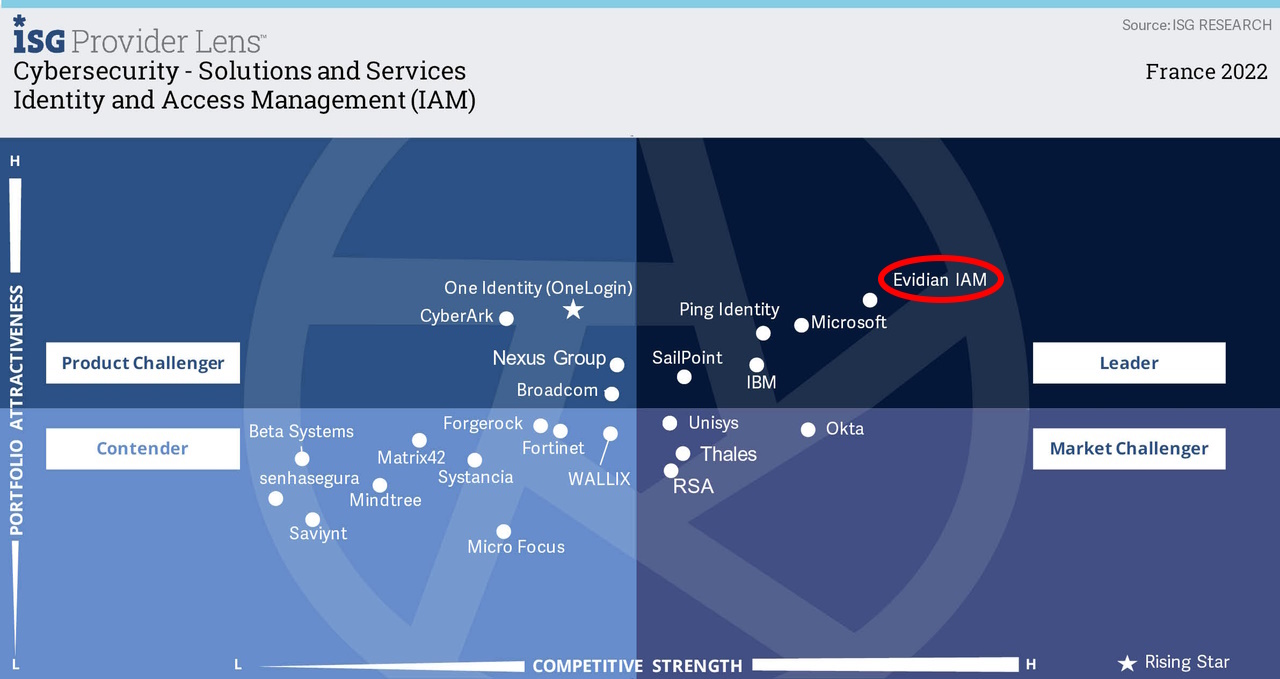

Die Identity- und Accessmanagement Lösung von Evidian ermöglicht die Implementierung einer zentral gesteuerten Zugangs- und Zugriffskontrolle auf IT-Ressourcen, wie Systeme und Anwendungen in Abhängigkeit von Mitarbeiterfunktion und Aufgabengebiet.

Pflicht zur Überprüfung der Absicherung (z.B. durch Audit)

Aus der Evidian Lösung lassen sich jederzeit Auswertungen erstellen, die z.B. unerwünschte oder fehlgeschlagene Zugriffe auf Systeme und Anwendungen aufzeigen. Dadurch ist es leicht möglich die Umsetzung einer umfassenden Zugriffskontrolle zu prüfen und erforderliche Nachweise für den Gesetzgeber zu erstellen.

Vorteile

Schutz der IT Infrastruktur vor ungewolltem Zugriff

Evidian Access Management unterstützt umfänglich bei der Zugriffskontrolle auf Systeme, Anwendungen und Daten. So werden eine große Anzahl von Empfehlungen des BSI zum Schutz der IT-Infrastruktur erfüllt, wie der Schutz von unerlaubten Zugriffen auf IT-Systeme, ordnungsgemäßer Benutzerwechsel, personifizierter Zugriffsschutz für IT-Systeme, gesichertes Login, sperren nicht benötigter Accounts, …

Nachweise für den Gesetzgeber

Es lassen sich jederzeit dedizierte Auswertungen über alle Vorkommnisse erstellen. Ungewollte oder fehlgeschlagene Zugriffe auf Systeme und Anwendungen lassen sich leicht identifizieren und auswerten. Somit ist es möglich, jederzeit die Durchsetzung des implementierten Berechtigungskonzepts zu prüfen, Anomalien aufzudecken und Nachweise für den Gesetzgeber zu erstellen.

Gesetzliche Auflagen erfüllen

Betreiber Kritischer Infrastrukturen sind verpflichtet, die für die Erbringung ihrer wichtigen Dienste erforderliche IT nach dem Stand der Technik angemessen abzusichern. Durch den Einsatz von Evidian IGA, einer modernen Lösung zur Verwaltung von Identitäten und den daran gebundenen Zugriff auf die IT Infrastruktur erfüllen Sie diese geforderte gesetzliche Vorgabe.

Ungewollte Zugriffe auf die IT Infrastruktur, also IT-Sicherheitsvorfälle, die zwingerdermaßen an das BSI gemeldet werden müssen lassen sich leicht und zeitnah identifizieren und können wie gesetzlich vorgeschrieben gemeldet werden.

Orbion

Evidian kümmert sich um alles was mit ihrem Identity und Access Management zu tun hat

Mehr erfahren >

Identity Governance and Administration

Verwaltet den Zugriff und die Autorisierung von allen Anwendern in ihrem Unternehmen

Mehr erfahren >

Web Access Manager

Schnittstelle für Web- Anwendungen mit SSO, Mulitfaktor Authentifizierung und Identity Federation

Mehr erfahren >

Analytics

Überwachung und leistungsstarkes Reporting zur Einhaltung gesetzlicher Vorschriften

Mehr erfahren >

Authentication Manager

Authentication Manager

Unternehmensweite Multifaktor- und passwortfreie- Authentifizierung an Windows PCs

Mehr erfahren >

Enterprise Single Sign-On (SSO)

Sicherer Zugriff auf Legacy- und Web- Anwendungen auf PCs und mobilen Geräten mittels SSO

Mehr erfahren >

Self Service Password Reset (SSPR)

Zurücksetzen des Windows Passwortes Online und Offline