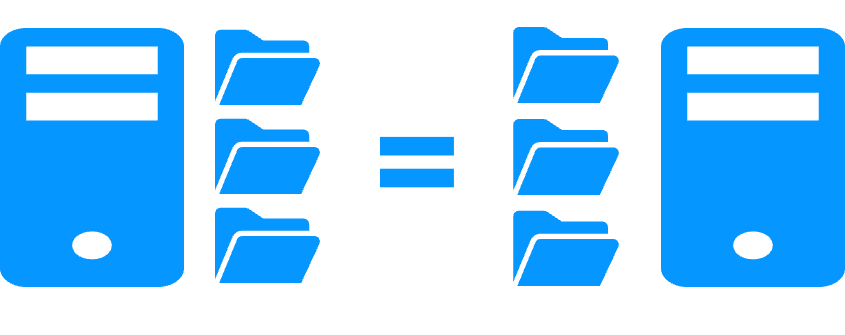

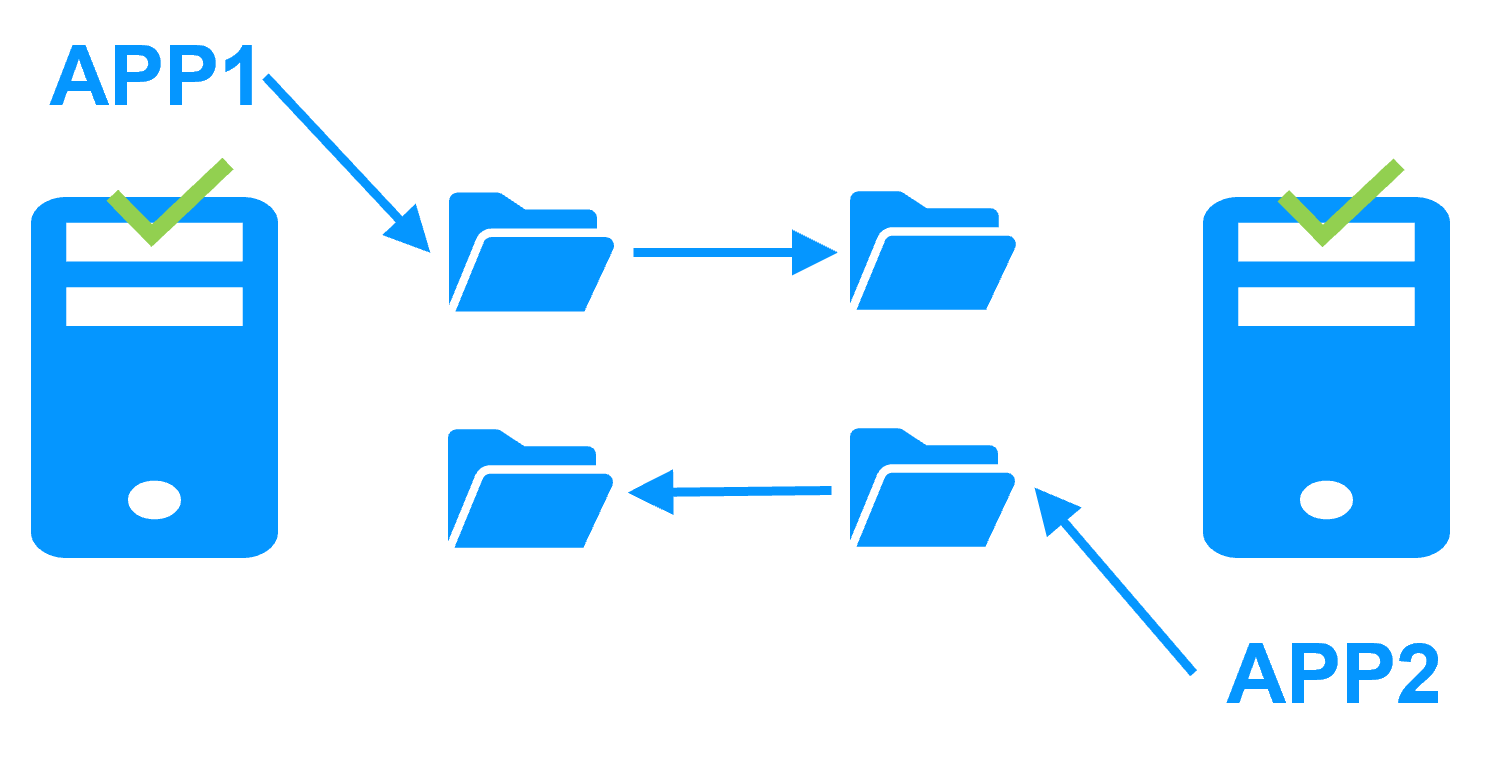

Cluster miroir SafeKit avec réplication de fichiers temps réel et reprise sur panne

|

Économisez avec 3 produits en 1

En savoir plus >

|

- Le logiciel de haute disponibilité SafeKit sur Windows et Linux permet d'économiser sur :

- les stockages partagés ou répliqués externes coûteux,

- les boîtiers de load balancing,

- les éditions entreprise des OS et des bases de données

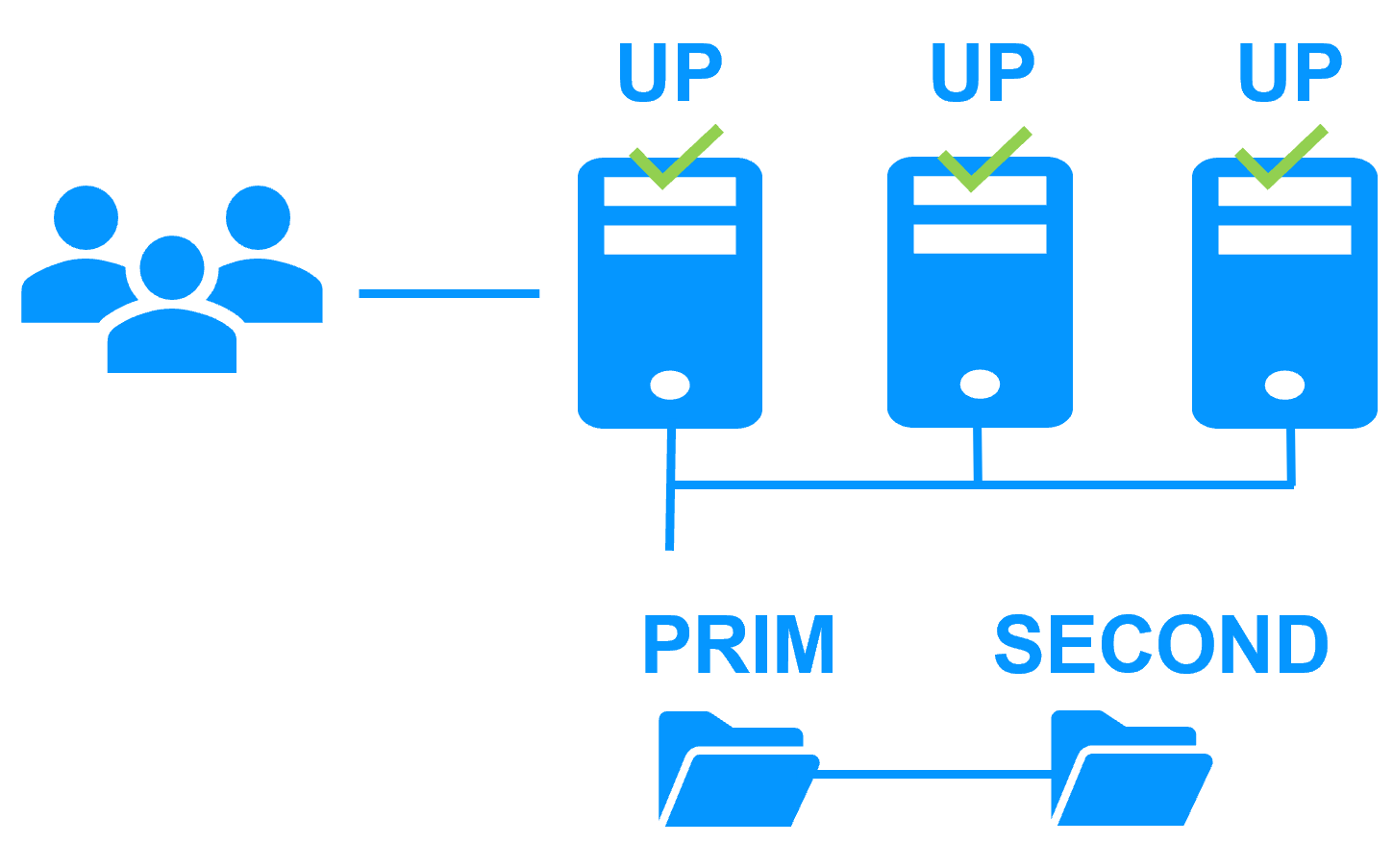

- SafeKit offre toutes les fonctionnalités de clustering par logiciel : réplication de fichiers temps réel synchrone, surveillance des défaillances serveur / réseau / logiciel, redémarrage automatique de l'application, adresse IP virtuelle basculée en cas de panne pour rerouter les clients

|

Configuration très simple

En savoir plus >

|

- La configuration du cluster est très simple et réalisée au moyen de modules applicatifs. De nouveaux services et de nouveaux répertoires répliqués peuvent être ajoutés à un module applicatif existant pour compléter une solution de haute disponibilité

- Toute la configuration des clusters se fait à l'aide d'une console d'administration web centralisée simple

- Il n'y a pas de contrôleur de domaine ou d'Active Directory à configurer comme avec Microsoft cluster

|

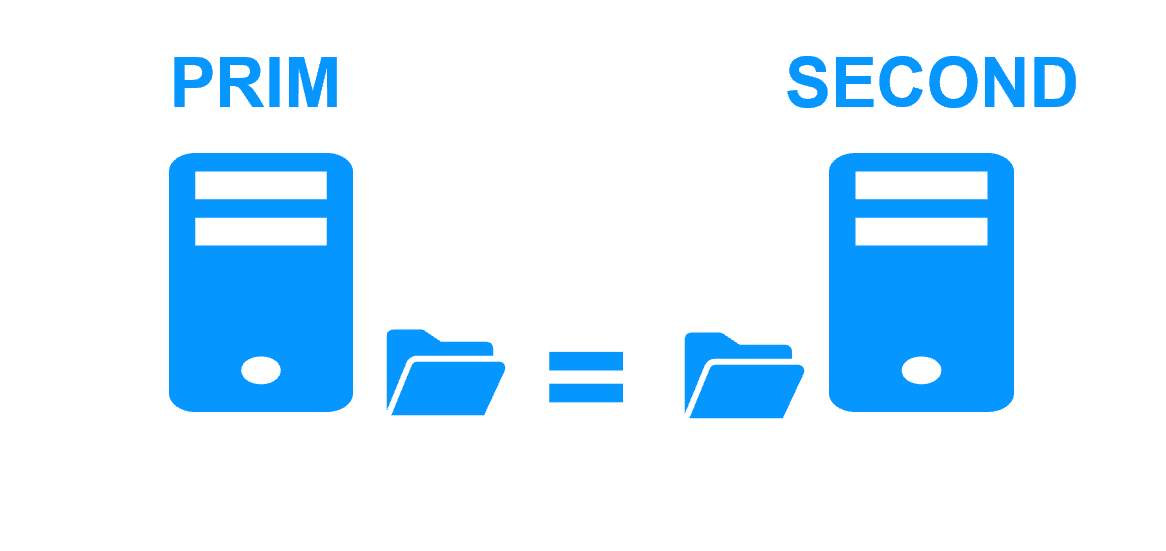

Réplication synchrone

En savoir plus >

|

- La réplication en temps réel est synchrone sans perte de données en cas de panne

- Ce n'est pas le cas avec une réplication asynchrone

|

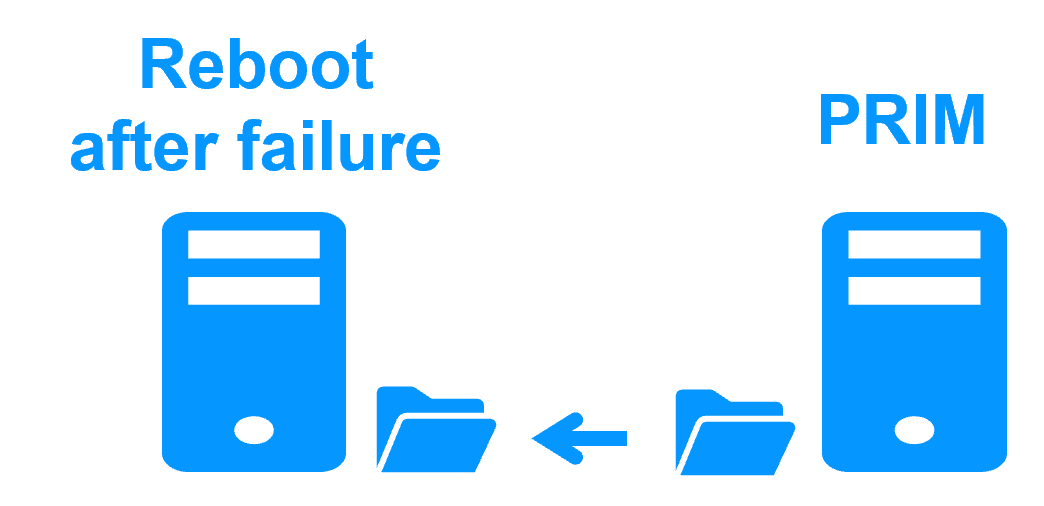

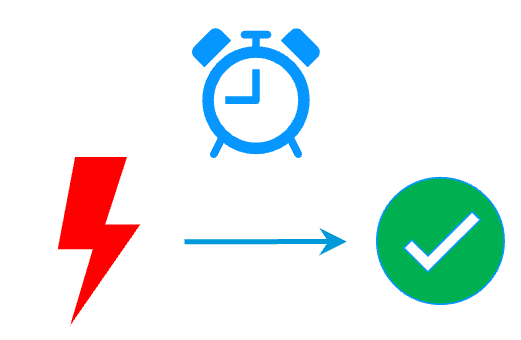

Retour d'un serveur tombé en panne totalement automatisé (failback)

En savoir plus >

|

- Suite à une panne lorsqu'un serveur reboot, le retour du serveur tombé en panne se fait de manière totalement automatique dans le cluster avec une resynchronisation de ses données et sans arrêter l'application sur le seul serveur restant

- Ce n'est pas le cas avec la plupart des solutions de réplication particulièrement celles avec une réplication au niveau base de données. Des opérations manuelles sont requises pour resynchroniser le serveur défaillant. Il peut être même nécessaire d'arrêter l'application sur le seul serveur restant

|

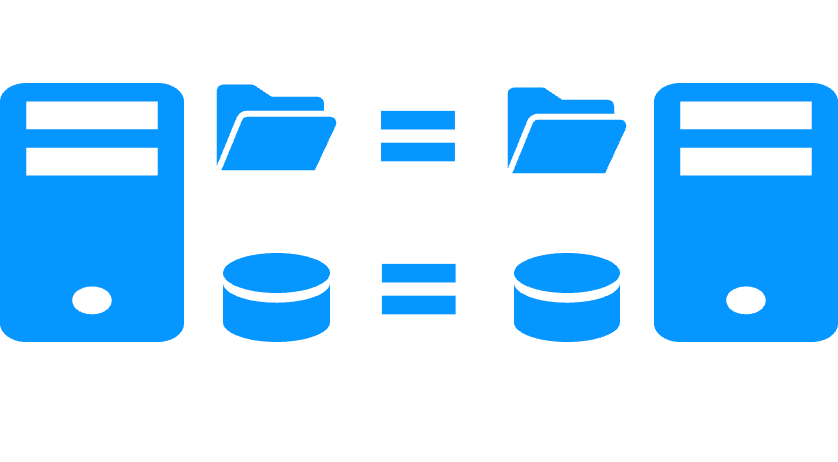

Réplication de n'importe quel type de données

En savoir plus >

|

- La réplication fonctionne pour les bases de données mais aussi pour n'importe quel fichier qui doit-être répliqué

- Ce n'est pas le cas pour la réplication au niveau base de données

|

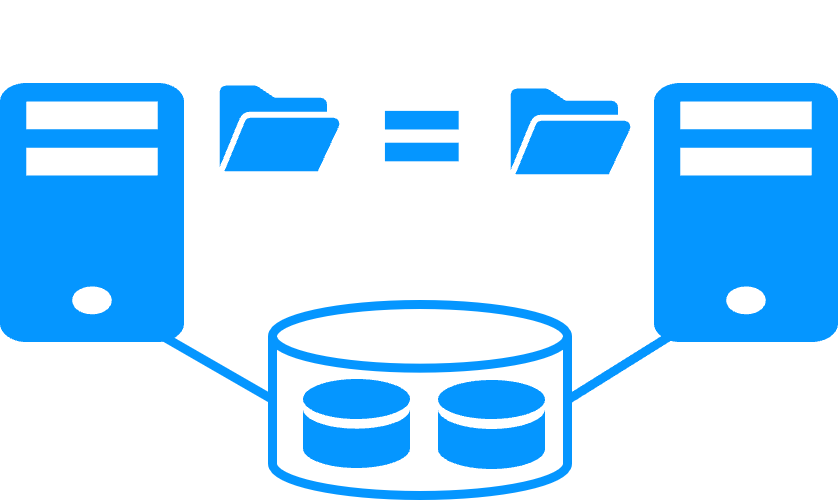

Réplication de fichiers vs réplication de disque

En savoir plus >

|

- La réplication est basée sur des répertoires de fichiers qui peuvent être localisés n'importe où (même dans le disque système)

- Ce n'est pas le cas avec la réplication de disque où une configuration spéciale de l'application est nécessaire pour placer les données applicatives dans un disque spécial

|

Réplication de fichiers vs disque partagé

En savoir plus >

|

- Les serveurs peuvent être placés dans deux sites distants

- Ce n'est pas le cas avec les solutions à disque partagé

|

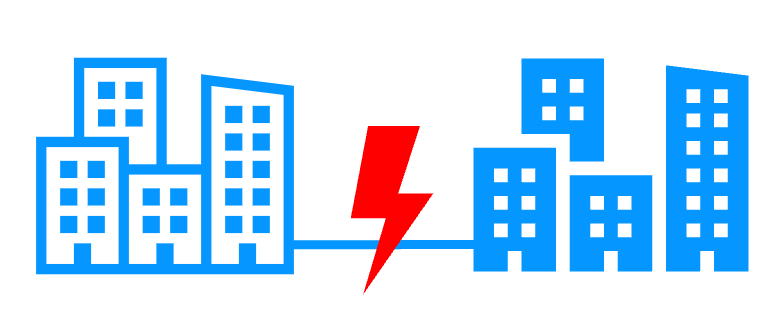

Sites distants et adresse IP virtuelle

En savoir plus >

|

- Toutes les fonctionnalités de clustering SafeKit fonctionnent pour 2 serveurs sur des sites distants. La réplication requiert un réseau de type LAN étendu (latence = performance de la réplication synchrone, bande passante = performance de la resynchronisation après panne).

- Si les deux serveurs sont connectés au même réseau IP via un réseau local étendu entre deux sites distants,

l'adresse IP virtuelle de SafeKit fonctionne avec une redirection au niveau 2

- Si les deux serveurs sont connectés à deux réseaux IP différents entre deux sites distants, l'adresse IP virtuelle peut être configurée au niveau d'un load balancer avec le "health check" de SafeKit.

|

Split brain et quorum

En savoir plus >

|

- La solution fonctionne avec seulement 2 serveurs et pour le quorum (isolation réseau entre 2 sites),

un simple split brain checker vers un routeur est offert pour supporter une seule exécution de l'application critique

- Ce n'est pas le cas pour la plupart des solutions de clustering où un 3ième serveur est nécessaire pour le quorum

|

Cluster actif/actif

En savoir plus >

|

- Le serveur secondaire n'est pas dédié au redémarrage du serveur primaire. Le cluster peut être actif-actif en exécutant deux modules miroirs différents

- Ce n'est pas le cas avec un système fault-tolerant dans lequel le secondaire est dédié à l'exécution de la même application synchronisée au niveau instruction

|

Solution de haute disponibilité uniforme

En savoir plus >

|

- SafeKit implémente un cluster miroir avec une réplication et une reprise sur panne. Mais il implémente aussi

un cluster ferme avec load balancing et reprise sur panne.

- Ainsi une architecture N-tiers peut-être rendue hautement disponible et load balancée avec la même solution sur Windows et Linux (même installation, configuration, administration avec la console SafeKit ou les commandes en ligne). Ceci est unique sur le marché

- Ce n'est pas le cas avec une architecture mixant des technologies différentes pour le load balancing, la réplication et la reprise sur panne

|

RTO / RPO

En savoir plus >

|

- SafeKit met en œuvre un redémarrage rapide de l'application en cas de panne : autour d'1 mn ou moins

- Un redémarrage rapide de

l'application n'est pas assuré avec une réplication complète de machines virtuelles. En cas de panne d'un hyperviseur, une machine virtuelle doit être rebootée sur un nouvel hyperviseur avec un temps de redémarrage lié au reboot de l'OS comme avec VMware HA ou Hyper-V cluster

|