Consulting

Evidian fournit un ensemble de services de consulting IAM, afin de vous aider dans la construction de votre projet de gestion d’identités et des accès. Ces services couvrent trois domaines principaux:

- réalisation / assistance à la réalisation de démonstrateur / maquette,

- prestations de conseil et d'audit,

- conception: architecture technique avec des contraintes de haute disponibilité (Plan de secours informatique), spécifications fonctionnelles détaillées IAM (workflow, politique, provisionnement amont et aval), SSO et authentification forte, Web SSO

Démonstration

Pour nos produits E-SSO & Authentication Manager, WAM, IAM et SafeKit, Evidian vous propose la mise en place de POC (Proof of concept)

|

Prérequis |

|

|

Acteurs |

|

|

Contenu |

|

|

Fournitures |

|

Conception

Evidian vous propose de vous accompagner dans la phase de conception de votre projet utilisant nos produits E-SSO & Authentication Manager, WAM, IAM et SafeKit.

Voici quelques exemples de missions pouvant être réalisées par Evidian:

| Mission | Contenu |

| Spécifications fonctionnelles et techniques E-SSO |

|

| Spécifications fonctionnelles et techniques WAM |

|

| Spécifications fonctionnelles et techniques IAM |

|

Conseil & Audit

L'entité conseil et audit propose de vous accompagner sur:

- des études préalables,

- la définition de projet (périmètre, plan projet, WBS),

- des phases de conception de solution de gestion des identités et des accès.

Nous nous attardons plus particulièrement à mettre en perspective les aspects organisationnels et techniques de tels projets, ainsi que le ROI: financier, pour les utilisateurs, pour les métiers, pour l'IT et bien sûr pour les équipes sécurité (mise en place d'un SMSI, contraintes réglementaires métiers: Bâle II/III, Solvency, HIPAA).

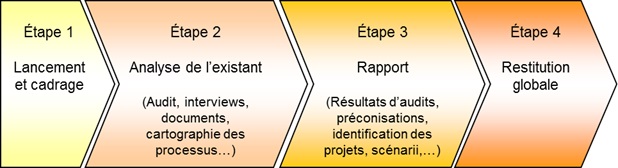

Sur la partie audit, la méthodologie adoptée est la suivante :

Voici quelques exemples de missions de conseil pouvant être réalisées par Evidian:

| Mission | Contenu |

| Audit de l'existant |

|

| Proposer une modélisation de la gestion des habilitations de l’organisme avec Policy Manager |

|

| Etude des besoins en termes d’authentification forte |

|

Parole d'expert

Problématique

Dans le secteur aéronautique, un acteur majeur, appelons le X, a décidé d'ouvrir des accès partagés pour toutes ses filiales et divisions. En parallèle, X a mis en place un cloud privé qui héberge le portail d'accès et les services partagés. Pour faciliter l'accès à ces services, X souhaite offrir à ses utilisateurs un service de Single sign-on, et étendre ce service à toutes ses divisions.

X veut simplifier le processus d'authentification quand l'utilisateur accède au "cloud", qui doit satisfaire quatre authentifications successives actuellement.

Notre proposition

Analyser le portail existant

C'est une application web installée dans le "cloud" qui fédère les accès de toutes les divisions, et permet un accès aux ressources communes de l'entreprise. Le "cloud" contribue aux accès directs à des services communs comme le CRM, les applications intranet, HR, ...

Choisir les bonnes solutions techniques

- E-SSO (Enterprise SSO): Le dispositif SSO est installé sur chaque station. Whenever the user enters a login / password, SSO remembers it locally. After the user successively logged on, the SSO agent start listens for applications’ login request. It intercepts those requests and automatically fills the fields.

- Web SSO: Web SSO est une extension du dispositif E-SSO, spécifiquement conçu pour les applications web. Un portail web est interposé entre le client et les applications.

- SSO Federation:

Analyser chaque scénario

- Scenario 1: Déployer E-SSO sur les diverses divisions

- Scenario 2: Déployer WAM sur le portail principal et proposer E-SSO en option

- Scenario 3: Intégrer le portail d'accès dans le WAM et proposer E-SSO en option

Réaliser une analyse des coûts : en matériel, licence, et en charge pour réaliser chaque scenario

Proposer une analyse des différents scenarii : critères de sélection, matrice de décision, tableau SWOT.

Identity as-a-service

Evidian s'occupe de tout ce qui concerne votre gestion des identités et des accès avec IDaaS

Identity Governance and Administration

Gérez les accès et les autorisations de tous vos utilisateurs dans votre entreprise

Web Access Manager

Passerelle pour les applications Web avec SSO, authentification multifacteur, fédération d'identité

Authentication Manager

Authentication Manager

Authentification multifacteur & sans mot de passe sur les PCs Windows d'une entreprise

Enterprise Single Sign-On (SSO)

Accès sécurisé aux applications métiers et web sur les PCs & mobiles avec le SSO

Self Service Password Reset (SSPR)

Réinitialisez les mots de passe Windows en ligne ou hors ligne