Evidian Analytics transforme les données brutes IAM en informations exploitables, conformément aux réglementations de conformité, aux politiques de sécurité et aux objectifs de gestion des risques de l'entreprise. Les professionnels de la sécurité peuvent désormais collecter, traiter et analyser les données d'accès et d'identité de leurs utilisateurs pour extraire les tendances, alerter et agir directement sur les menaces.

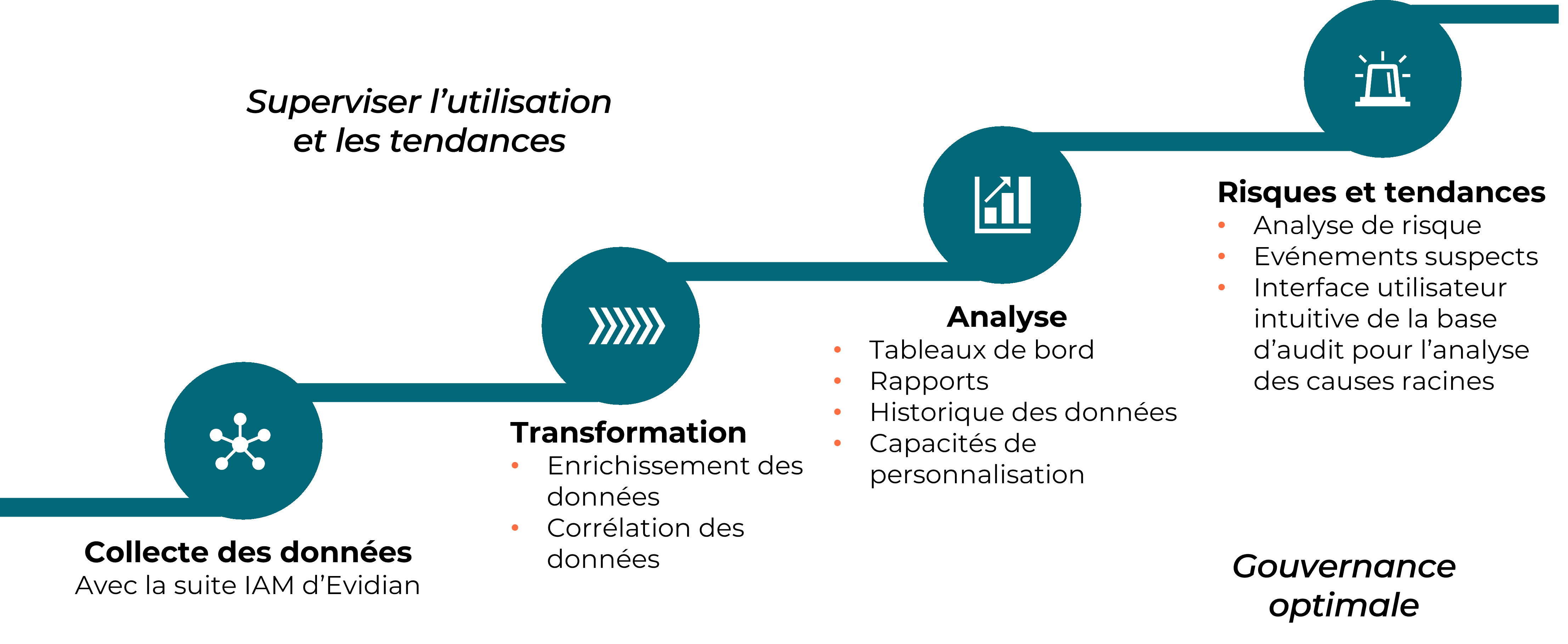

4 étapes vers l'IAM basée sur les données

Collecte de données

Le moteur d'enrichissement des données d'Analytics collecte les données d'audit IAM de tous les modules de la suite IAM d'Evidian pour transformer les données brutes en données structurées et exploitables. La solution permet aux utilisateurs disposant de comptes administrateur de configurer, gérer et

consulter entièrement leurs sources de données.

En savoir plus >>

Traitement

La solution ajoute de la structure aux sources de données en créant des domaines, des vues orientées métier des événements IAM, afin de rendre les données pleinement exploitables pour les utilisateurs lors de la consultation et de la création de vues et de tableaux de bord personnalisés.

En savoir plus >>

Analyse

Les fonctionnalités de base d'Analytics sont les vues et les tableaux de bord. La fonction Mon Tableau de bord vous permet de créer vos propres outils d'analyse et de reporting. L'éditeur de vues permet aux utilisateurs de visualiser leurs données pour de l'analyse et la création de rapports. Les vues personnalisées sont destinées à être combinées dans des interfaces de tableaux de bord intelligentes et entièrement exportables pour se concentrer sur des indicateurs de risque clés (KRI) spécifiques.

En savoir plus >>

Risque et tendances

La solution donne une nouvelle dimension à l'analyse avec des vues basées sur l'audit de l'utilisation des droits et des risques associés. La fonction d'analyse d'audit permet aux utilisateurs d'étudier la cause première des événements IAM.

Orbion

Evidian s'occupe de tout ce qui concerne votre gestion des identités et des accès avec Orbion (Identité en tant que service)

Identity Governance and Administration

Gérez les accès et les autorisations de tous vos utilisateurs dans votre entreprise

Web Access Manager

Passerelle pour les applications Web avec SSO, authentification multifacteur, fédération d'identité

Authentication Manager

Authentication Manager

Authentification multifacteur & sans mot de passe sur les PCs Windows d'une entreprise

Enterprise Single Sign-On (SSO)

Accès sécurisé aux applications métiers et web sur les PCs & mobiles avec le SSO

Self Service Password Reset (SSPR)

Réinitialisez les mots de passe Windows en ligne ou hors ligne